前回まででスマートカード証明書のテンプレート発行までを説明しました。

これで事前準備はすべて整いましたのでようやく証明書の発行と実際のログインについて説明します。

3. Yubikeyへの証明書発行・登録

証明書を代理発行する権限を持ったユーザーでログインし、スマートカード証明書を発行します。

今回証明書発行の要件に発行可能なコンピュータの制限は入れていないため、代理発行自体はドメインに参加したコンピュータでよく、証明機関をインストールしたサーバで実施する必要はありません。

また、 一度代理登録エージェント証明書を発行すれば証明書の有効期限の間は代理登録エージェント証明書の再発行は不要です。

代理登録エージェント証明書の発行

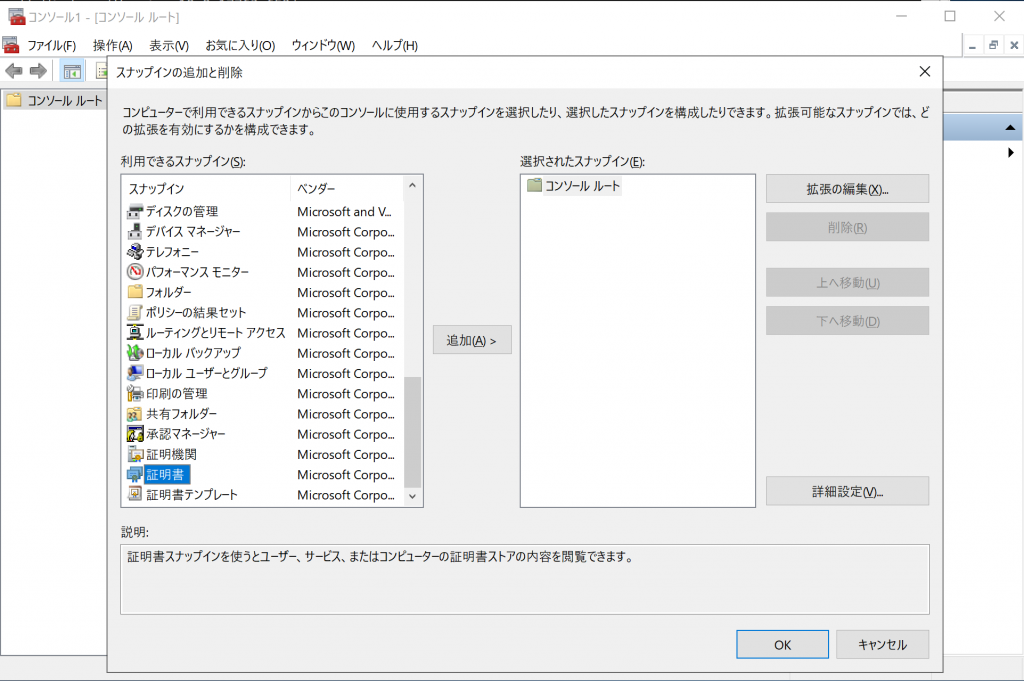

Micosoft管理コンソール(mmc.exe)を開いて「スナップインの追加と削除」から「証明書」を選択します。

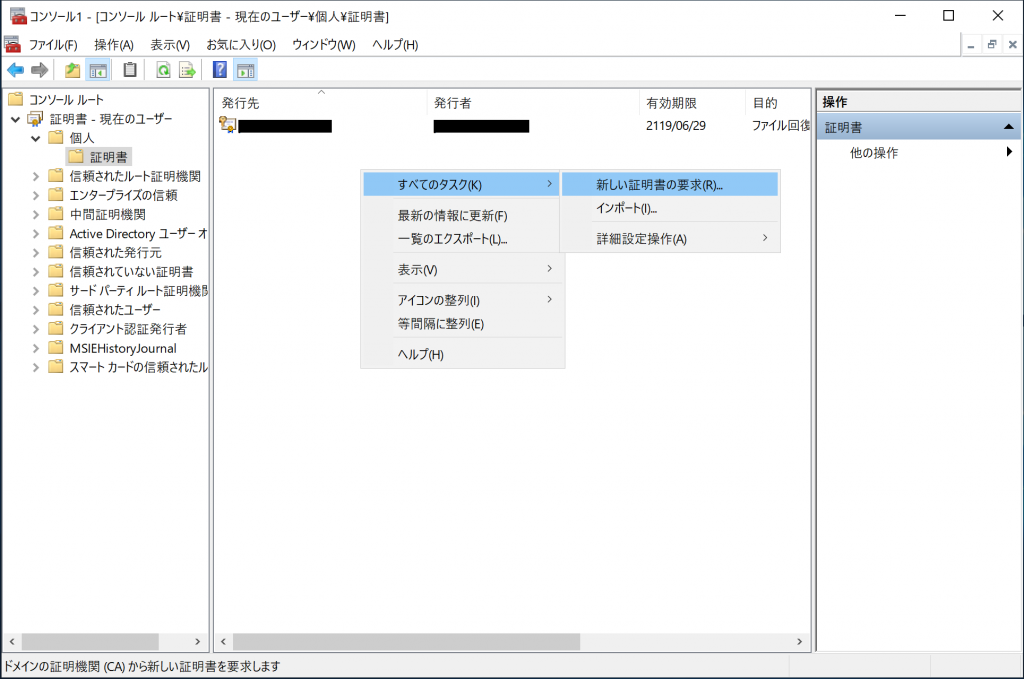

個人→証明書へ移動し、証明書一覧画面を右クリックして「すべてのタスク」→「新しい証明書の要求」を選択します。

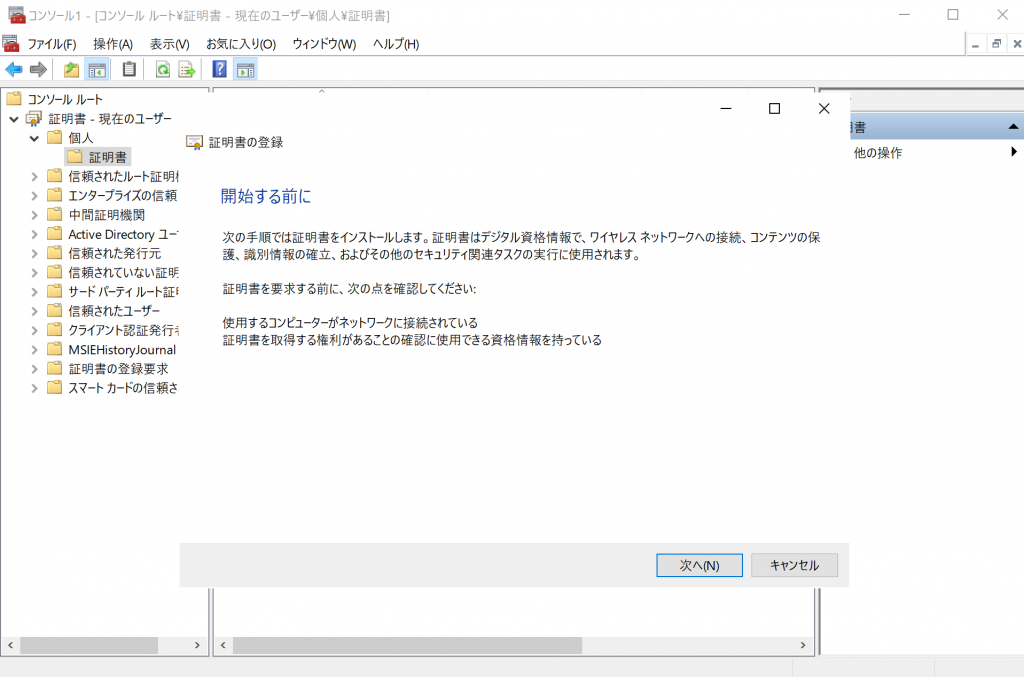

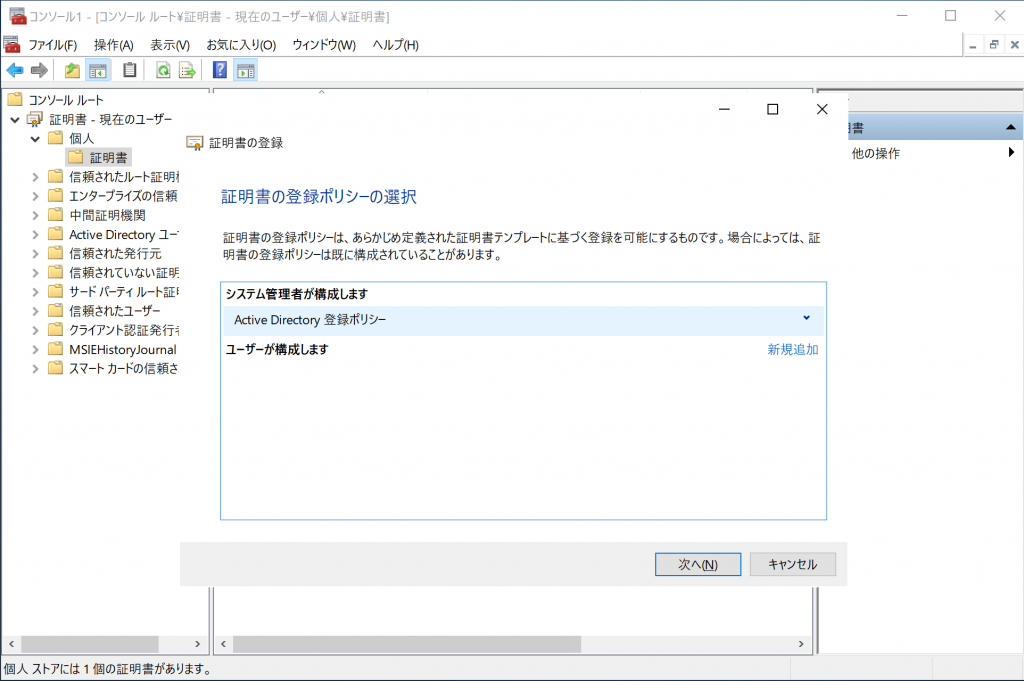

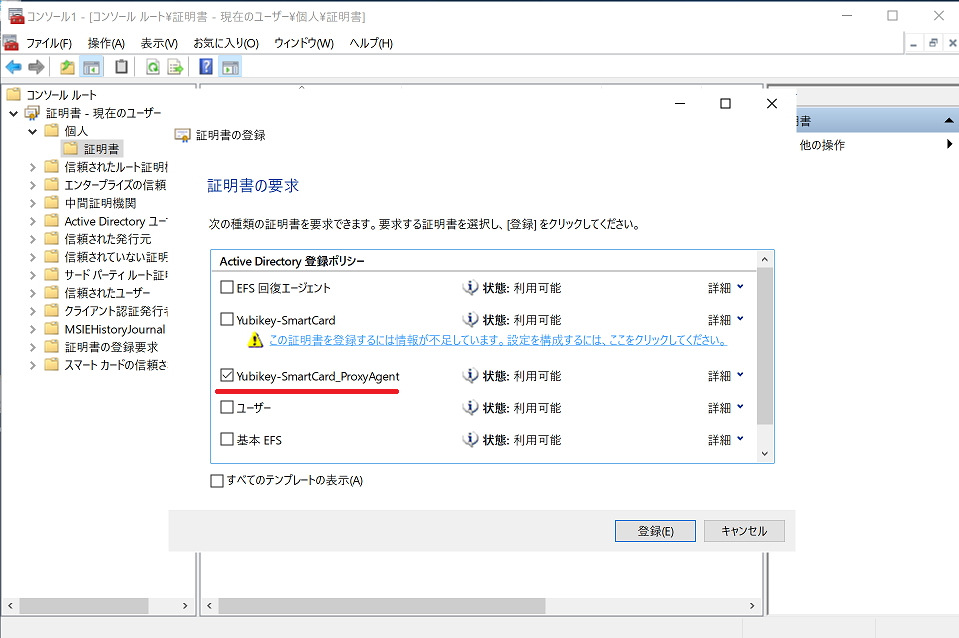

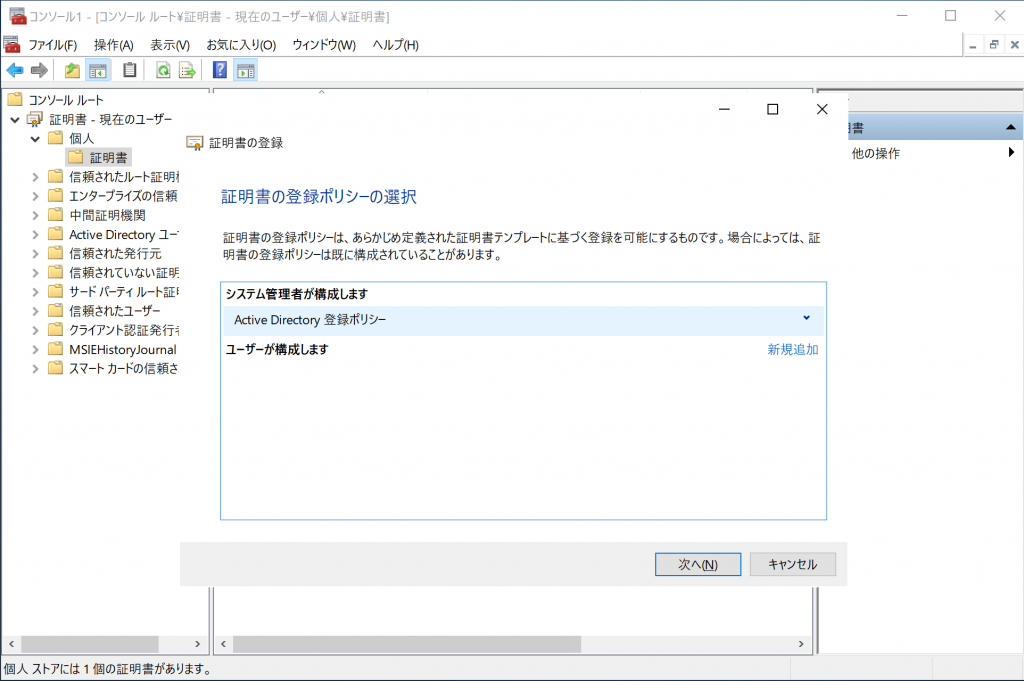

証明書の登録要求画面が開くので、最初の2画面では特に何も変更せず「次へ」を選択します。

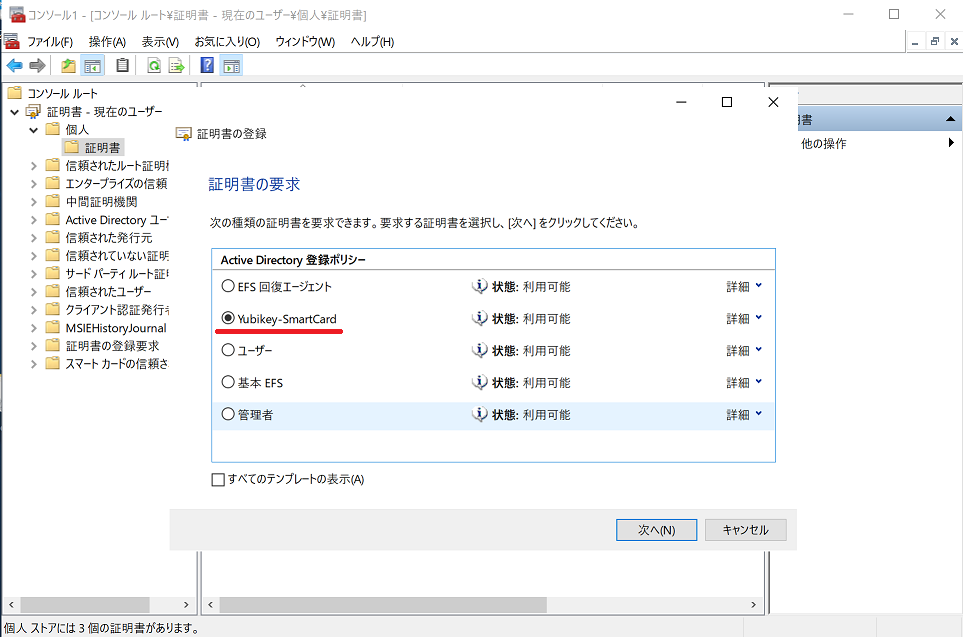

発行する証明書の種類を選択する画面が出たら代理登録エージェントのテンプレート名にチェックを入れ、「次へ」を選択します。

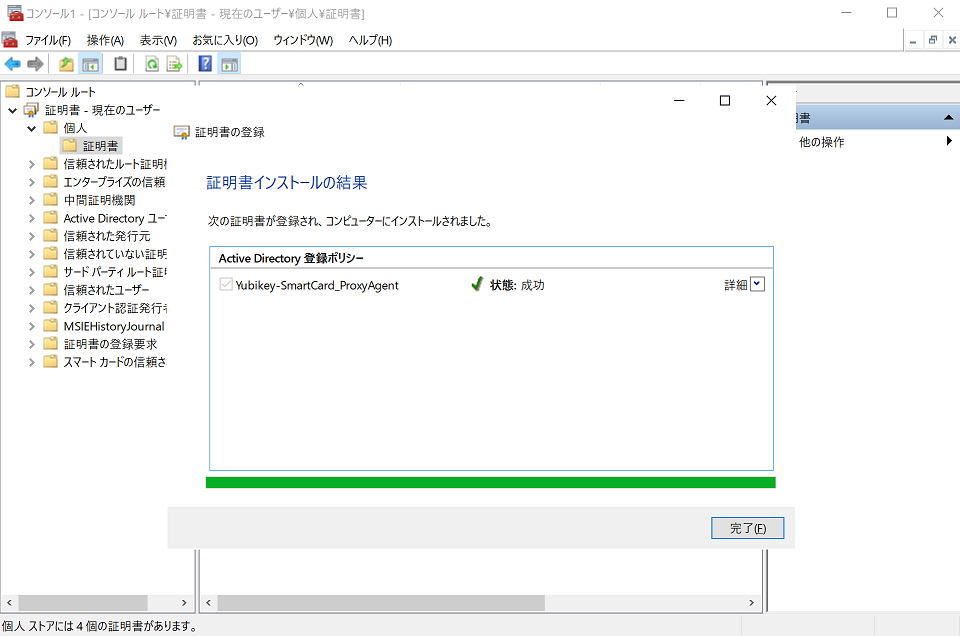

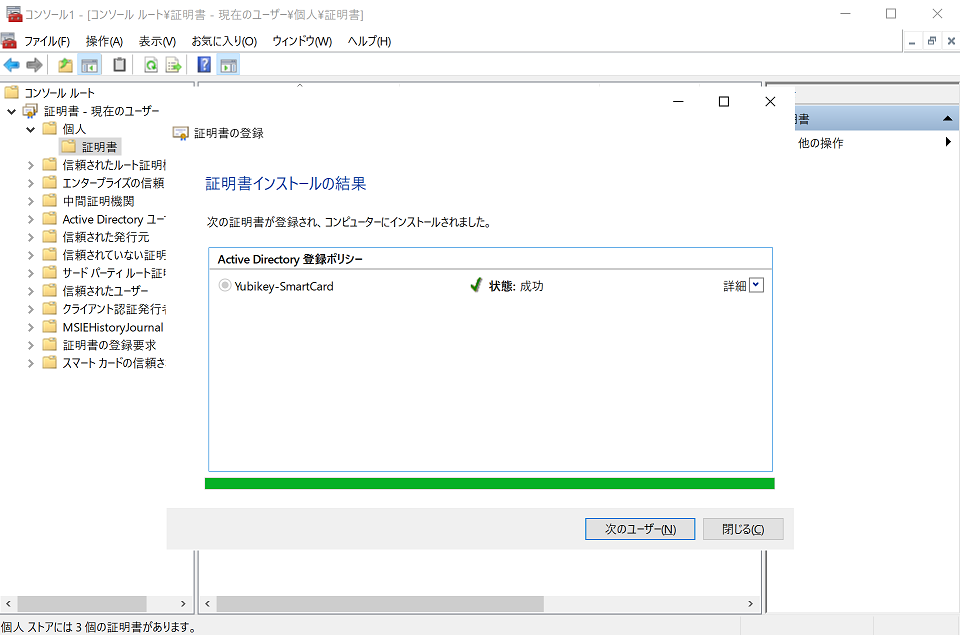

登録成功画面が表示されれば 代理登録エージェント証明書の発行は完了です。

※少々分かりづらいですが、ここで発行する代理登録エージェントの証明書はYubikeyには登録されず、操作したコンピュータの証明書マネージャ内に保管されます。

スマートカード証明書の発行

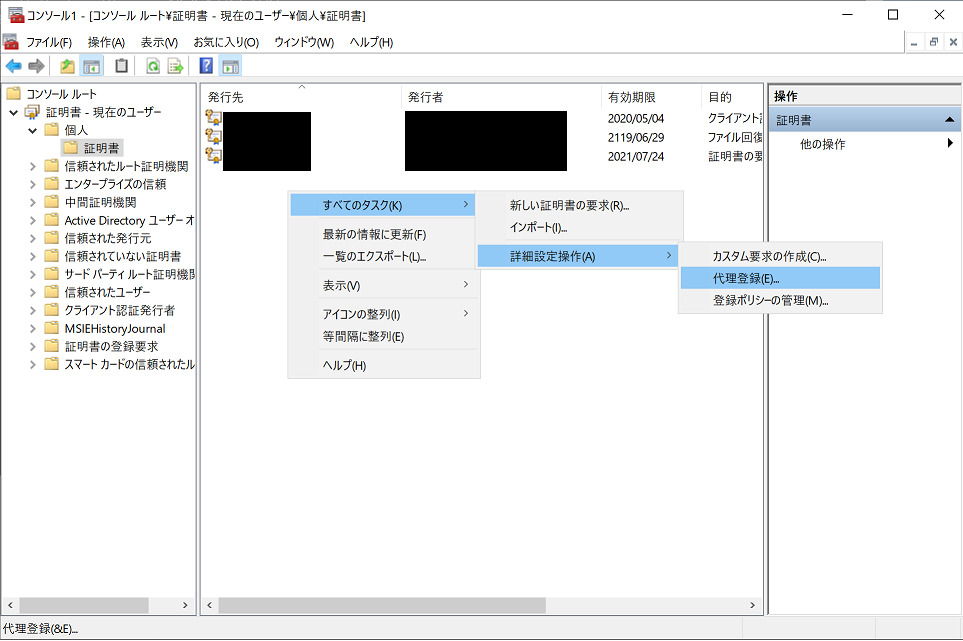

証明書一覧画面を右クリックして「すべてのタスク」→「詳細設定操作」→「代理登録」を選択します。

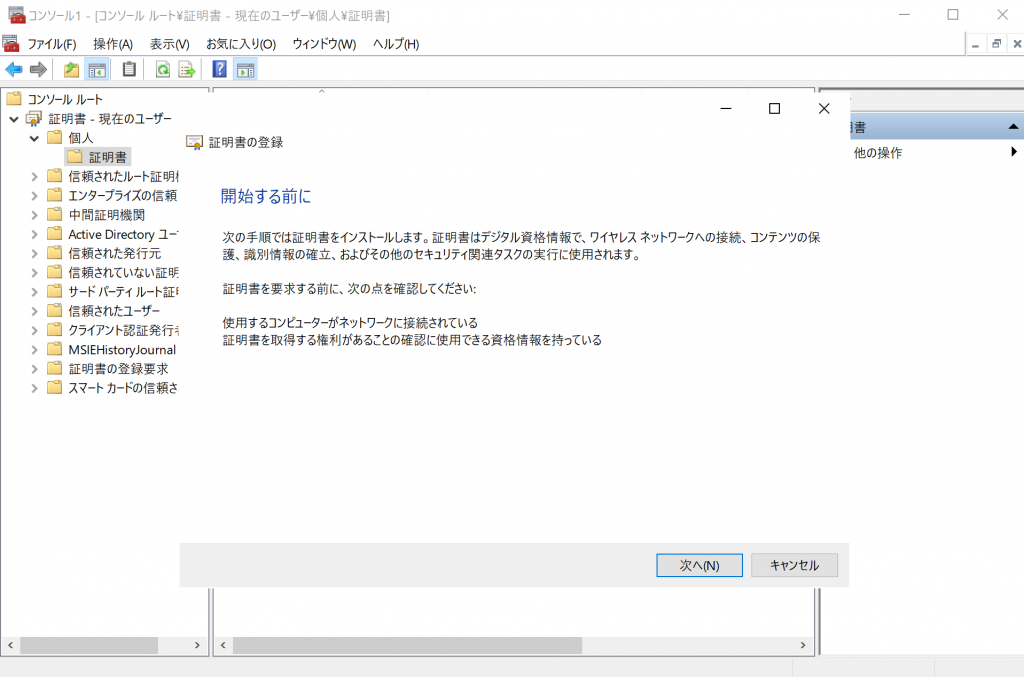

証明書の代理登録画面が開くので、最初の2画面では特に何も変更せず「次へ」を選択します 。

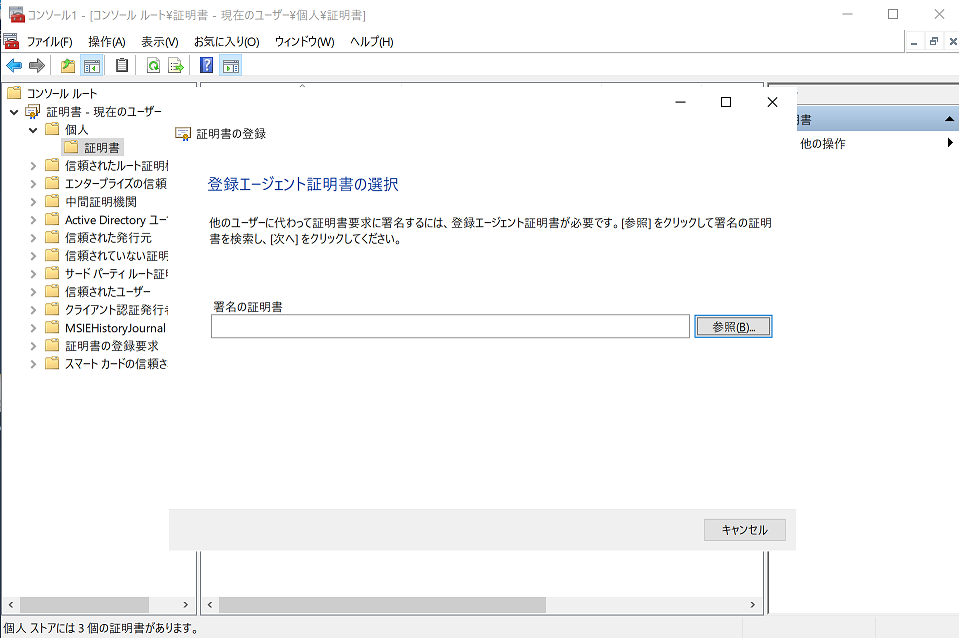

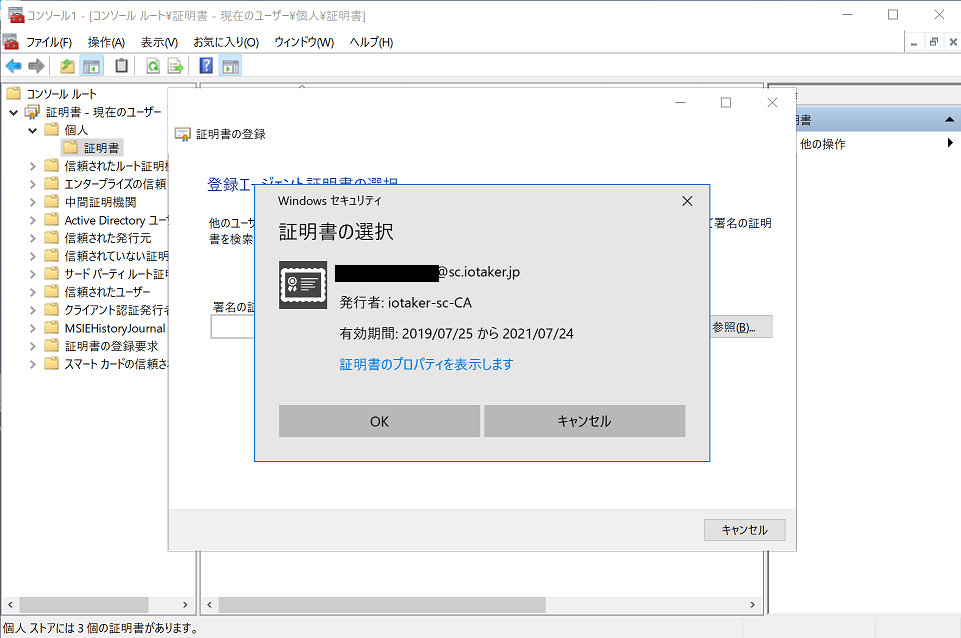

代理登録エージェント証明書を要求されるので、「参照」ボタンを選択し、証明書の選択画面で「OK」を選択して次へ進みます。

発行する証明書の種類を選択する画面が出たらスマートカード証明書のテンプレート名にチェックを入れ、「次へ」を選択します。

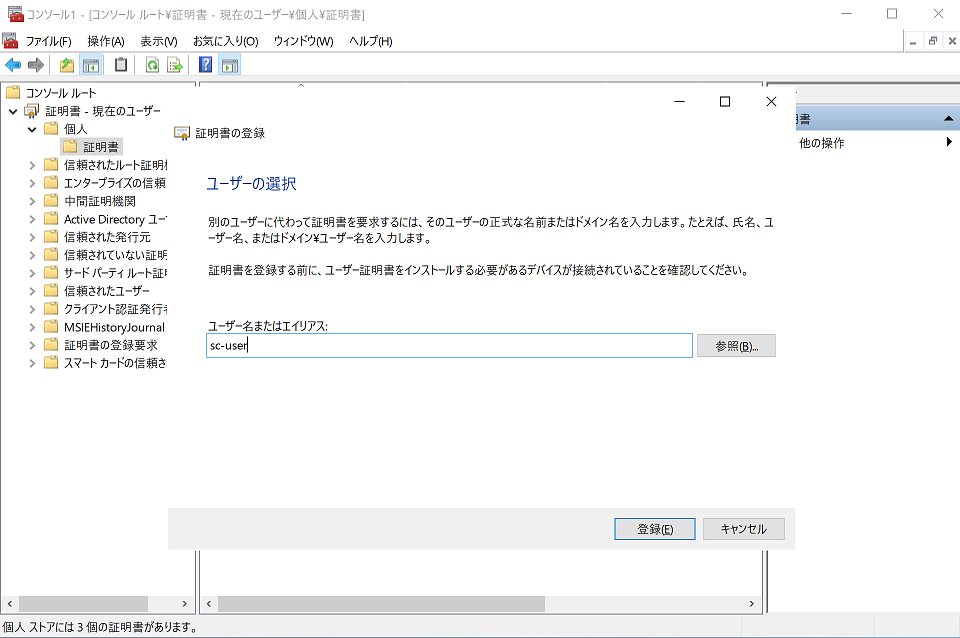

ユーザーの選択画面が出たらスマートカード認証させたいユーザーを入力し、「登録」を選択します。

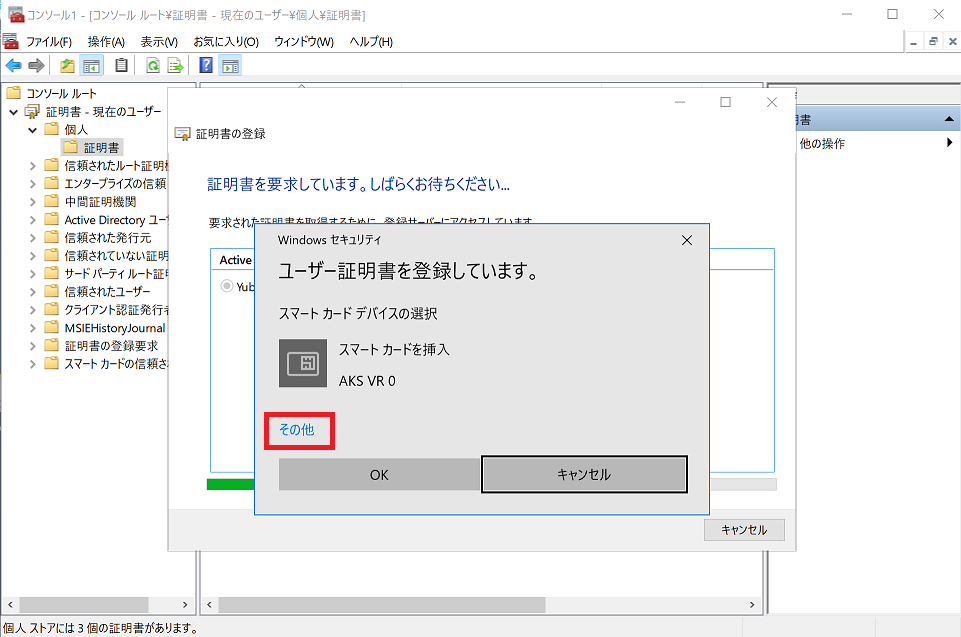

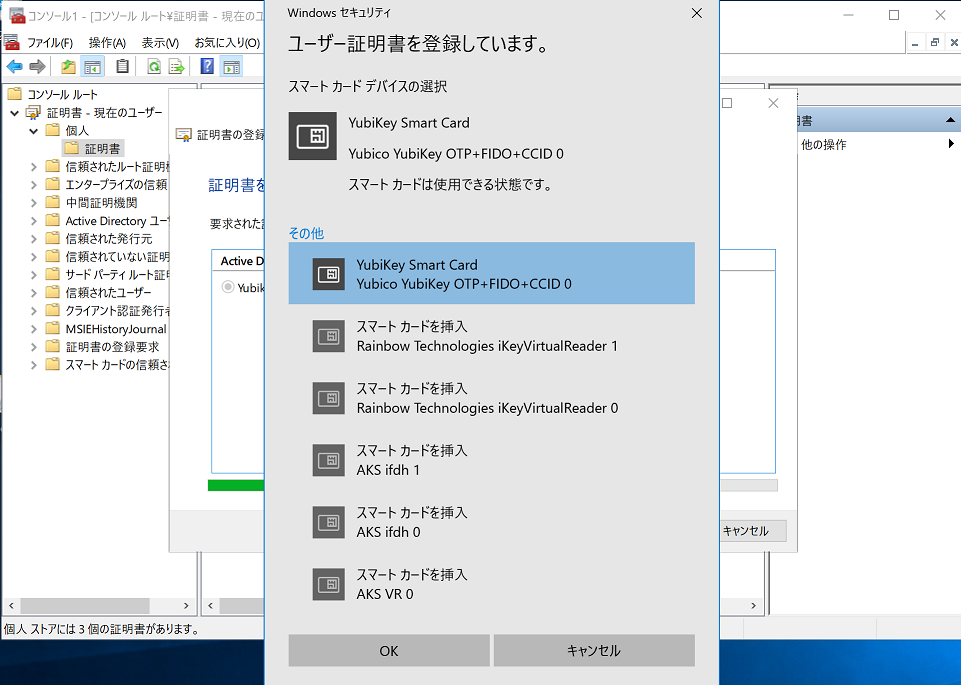

スマートカードを接続するよう求められるので、この時点でYubikeyをデバイスに接続し、「その他」から「Yubikey Smart Card」を選択します。

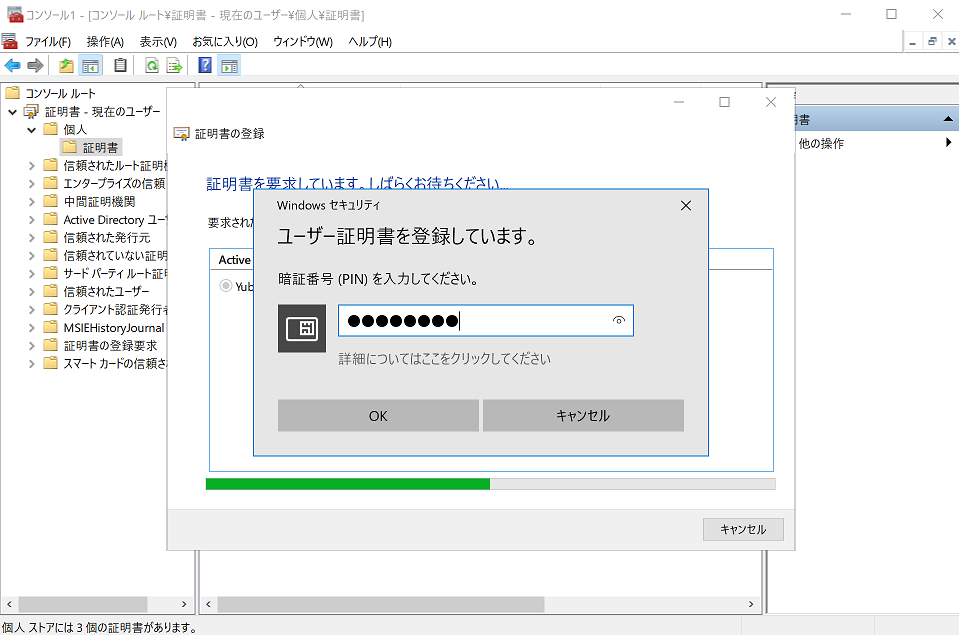

PINコードを求められるのでPINを入力して「OK」を選択し、登録成功画面が表示されればYubiKeyへのスマートカード証明書の発行は完了です。

4. Yubikeyでのスマートカード認証

ここまで設定が終われば実際のログインは簡単です。

サーバにログインする際にスマートカードを指定するだけでログインが可能です。

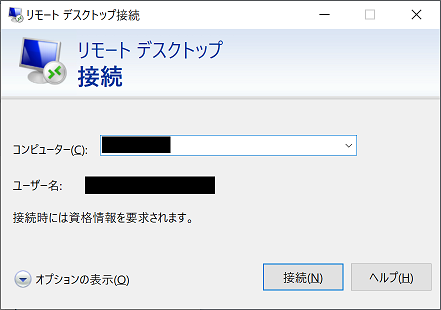

リモートデスクトップアプリケーションを開き、ActiveDirectory参加コンピューターに対して接続を実施します。

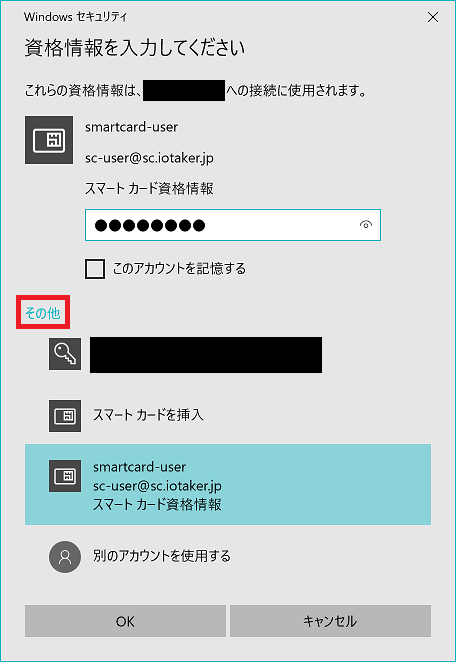

認証画面が開くのでYubikeyを接続し、「その他」を選択してからスマートカード証明書を選択し、PINコードを入力することで接続が可能です。

パスワード認証の無効化

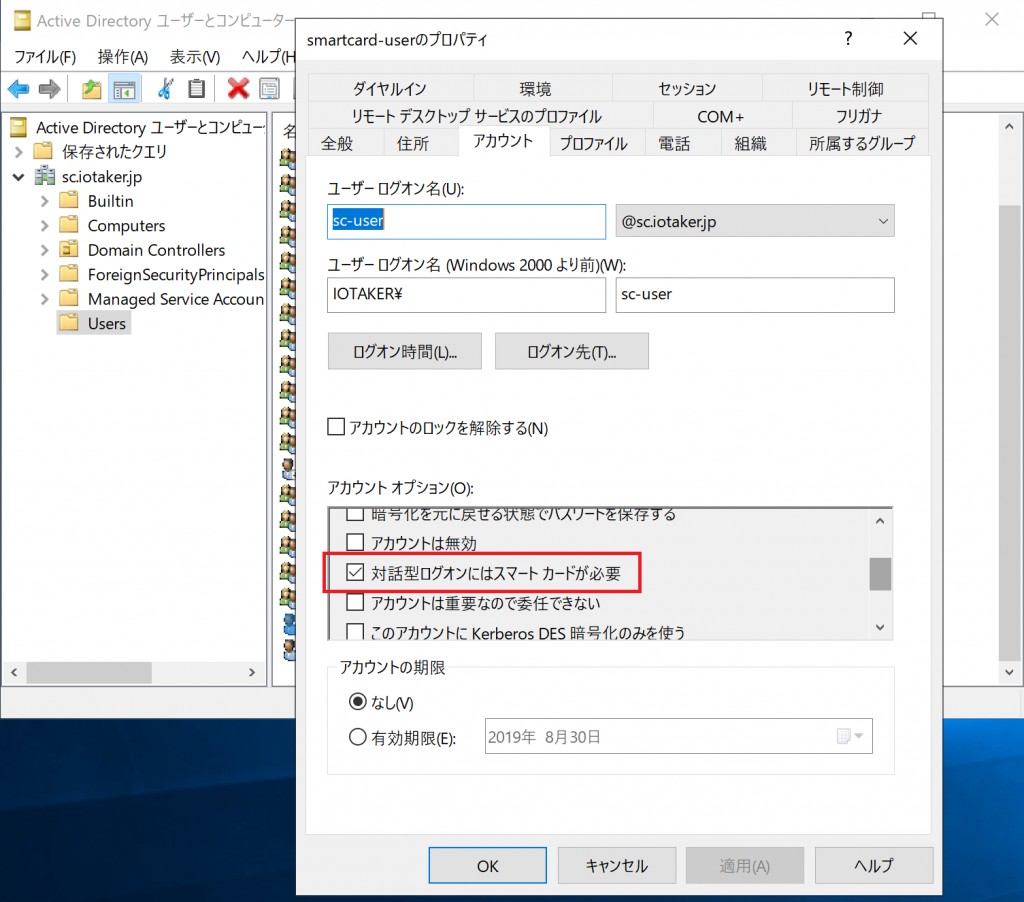

スマートカードでのログインができることを確認できたら最後にパスワードでのログインを禁止します。

パスワードでの認証が可能なままだとPass-the-Hash攻撃への対策としては不十分です。

ActiveDirectoryユーザーとコンピューターを開き、スマートカード証明書を発行したユーザーの「アカウント」タブを選択し、アカウントオプションの中にある「対話型ログオンにはスマートカードが必要」にチェックを入れます。

おまけ

YubikeyはECDSA p384までの暗号化アルゴリズムに対応しており、今回説明したRSA 2048bitはすでにオワコン少々不安の残るものです。

ただしECDSAを利用した証明書でのログオンはWindows側の設定を変える必要があり、現状まだうまくいっていません。ECDSA p384でのスマートカードログオンができるようになったら記事を更新しようと思います。