社員数がある程度以上の規模の企業ではActiveDirectoryが導入されていることが多く、その企業のIT基盤の中心にいることも少なくありません。

ユーザー/コンピュータの管理、アプリケーションへのシングルサインオン、アクセス権限管理など便利な機能が多数備わっており、その利便性ゆえに不正アクセスされた場合の被害も甚大なものとなります。

侵入経路や特権IDの奪取など、詳細な攻撃手法については説明を省きますが対策が不十分な企業のActiveDirectoryの特権IDを取得することは攻撃者にとってそこまで困難なものではなくなってきています。

もちろんそれらに対抗するためのセキュリティ施策も多数あるのですが、今回は特権IDを保護するためにActiveDirectoryでスマートカード認証の仕組みを構築し、それをYubikeyで実施する方法を紹介します。

スマートカード認証とは

スマートカード認証とは、一般的なユーザー名/パスワードでの認証に代わってセキュアなデバイス(スマートカード)に証明書を保存し、その証明書の正当性を検証することで本人の認証を実施します。

WindowsのID奪取の方法として認知されているPass-the-Hashと呼ばれる攻撃からIDを守ることが可能です。

従来はその名の通りカード型デバイスが多かったですが、現在はYubikeyをはじめUSBポートに直接接続できるデバイスも多く販売されています。

検証環境

検証環境は以下の通りです。

- サーバ

- WindowsServer 2019

- クライアント

- Windows10 1903

- スマートカードデバイス

- Yubikey5 NFC

今回説明するのとは別の環境ですが、WindowsServer 2012R2及びWindows7でも多少手順は異なりますが動作は確認しています。

ただし、販売されているYubikeyはスマートカード認証に対応していないものもありますので確認の上で購入してください。

2019/07時点で販売されているYubikeyのうち、Yubikey5シリーズとYubikey FIPSシリーズはスマートカードに対応していますがSecurity Keyシリーズは対応していません。

参考: Yubico Discover Yubikeys

手順概要

スマートカード認証を実施するための設定手順は以下の通りです。

なお、サーバ側にActiveDirecoty及び証明機関がインストールされていることが必須条件となりますので、事前に構築を実施しておく必要があります。

- ドライバのインストール

- スマートカード証明書テンプレートの作成・発行

- Yubikeyへの証明書発行・登録

- Yubikeyでのスマートカード認証

1. ドライバのインストール

YubikeyをWindowsに正常に認識させるために、Yubikey用のドライバのインストールが必要です。

ドライバはYubikeyを実際に接続するクライアント側、スマートカード証明書を書き込む/読み込むサーバ側の両方でインストールが必要になります。

ドライバのダウンロード・展開

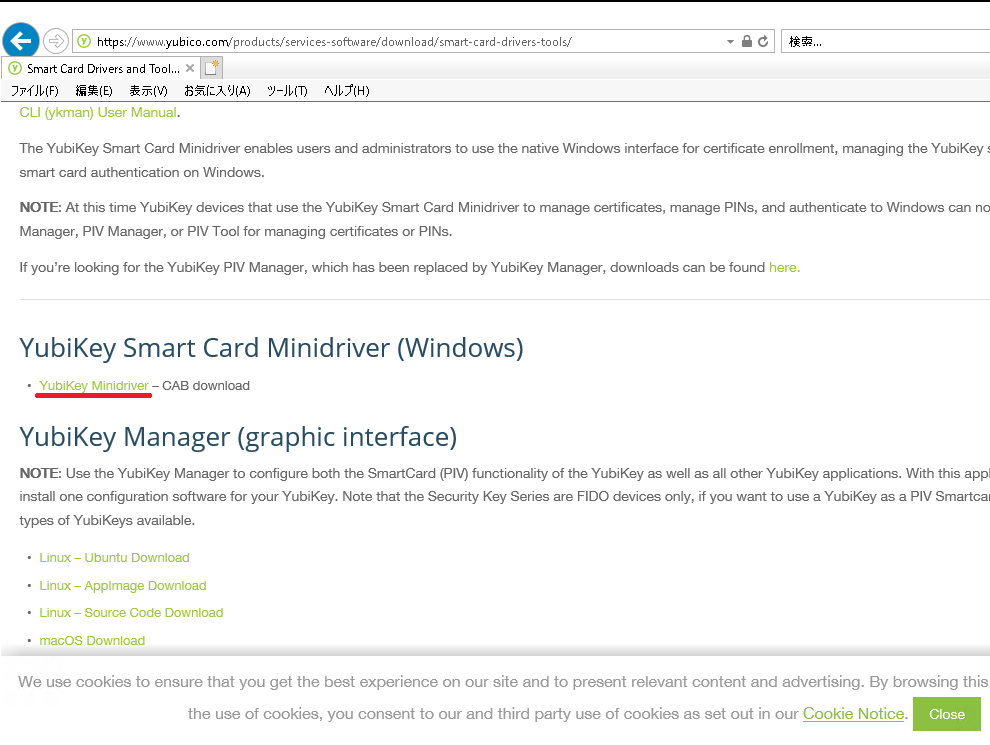

yubicoの公式サイトへアクセスし、「Yubikey Minidriver」をダウンロードします。

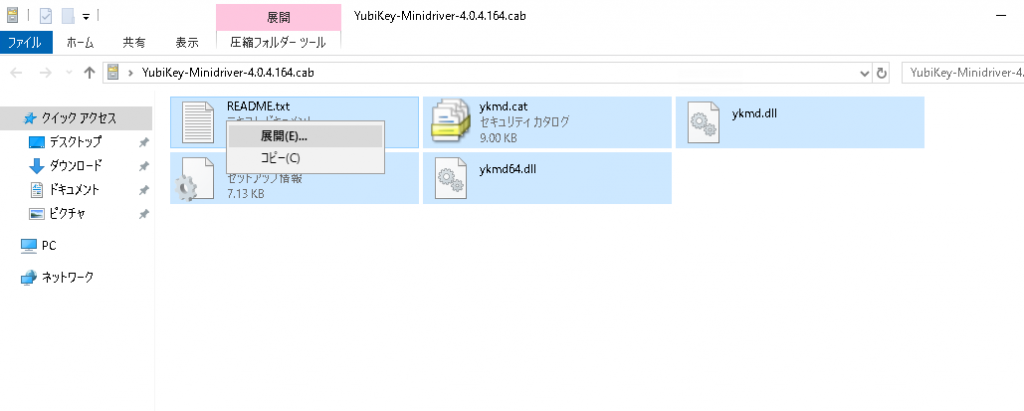

ダウンロードしたCABファイルを展開します。

ドライバのインストール

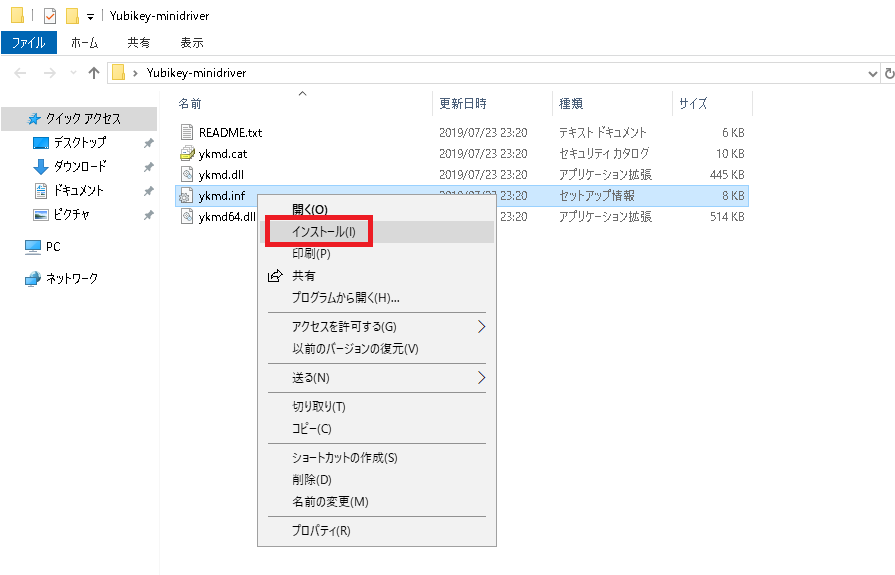

展開されたファイルのうち「ykmd.inf」ファイルを右クリックし、インストールを実行します。

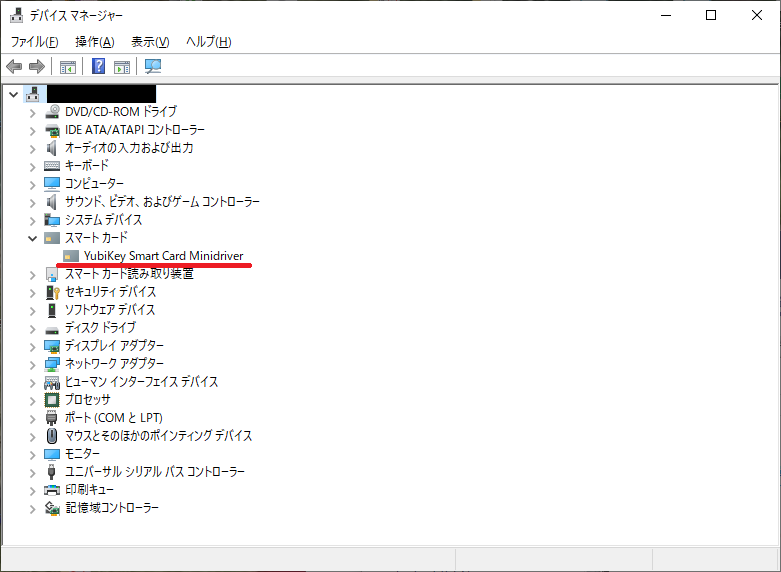

YubiKeyを接続し、デバイスマネージャーを開いた際に「スマートカード」の項目の下に「Yubikey Smart Card Minidriver」という表示で認識されていれば問題ありません。

なお、リモートデスクトップ接続したWindowsServerではUSBデバイスの共有でスマートカードのチェックを入れていてもデバイスマネージャー上で表示されませんでした。ただ、その場合でも正常にスマートカードの登録や認証はできています。

ドライバのインストールまででいったん区切ります。

証明書テンプレートの作成・発行以降は「Yubikeyを利用してActiveDirectory特権IDを保護する- 2」をご参照ください。